L’idée d’un botnet est née à l’époque où la plupart des gens utilisaient encore IRC pour discuter entre eux sur le Web. Des milliers d’ordinateurs infectés par des virus inondaient les portes d’un serveur jusqu’à ce qu’il ne puisse plus traiter les requêtes ou qu’il tombe en panne.

En fait, de nombreuses attaques DDoS (si ce n’est la plupart) ont été menées de cette manière, et la plupart des pirates utilisent encore une forme ou une autre de la même méthodologie (par exemple, infecter un tas d’ordinateurs, puis les envoyer à l’attaque). Bien que les botnets aient une longue histoire avec les ordinateurs personnels, leur forme moderne est composée de caméras de vidéosurveillance, de machines à laver et de routeurs domestiques et professionnels avancés. Ces nouveaux appareils constituent une nouvelle couche de l’Internet appelée « Internet des objets » (IoT) et les vulnérabilités prévues par ma collègue Sarah Li Cain dans son article ici se sont concrétisées.

Sommaire

Caméras de surveillance isolées sur ciel bleu

Un an après avoir abordé les failles de sécurité de l’IdO, j’ai repéré une faille possible dans la tendance à la domotique, ce qui m’a amené à écrire que les perspectives de piratage étaient plutôt intéressantes. Nous entrons dans une période de notre histoire où les ordinateurs ne sont plus les appareils dominants connectés à l’internet.

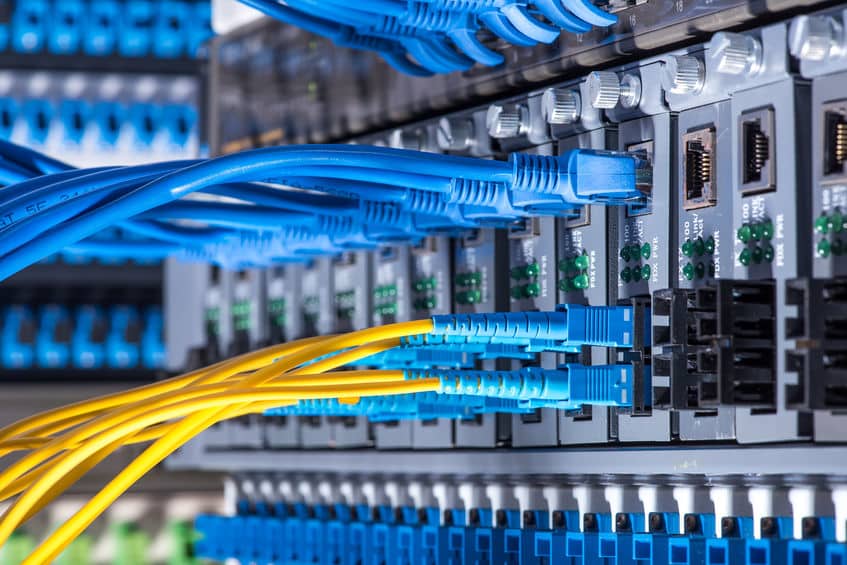

Les caméras de vidéosurveillance, les routeurs, les capteurs et même les feux de signalisation commencent à avoir leur propre adresse IP, et les pirates informatiques commencent à y voir un refuge possible pour l’exploitation. En manœuvrant dans ce monde connecté, des personnes malveillantes peuvent choisir de lever des armées entières de dispositifs non informatiques pour qu’ils exécutent leurs ordres, ce qui étend le potentiel d’une attaque DDoS au-delà des limites prévisibles.

L’attaque menée le 22 septembre 2016 contre Brian Krabs en est un excellent exemple, avec un débit de 620 gigabits par seconde. Avec de tels taux, il peut être difficile pour les petits centres de données de s’élever au-dessus des menaces DDoS. L’hôte de Krabs a été contraint d’abandonner ses services à la suite de cette attaque.

Comment cela se passe-t-il ?

Si l’idée d’infecter un signal de trafic avec un virus est absurde, elle n’est pas totalement impossible. Cependant, la façon la plus probable dont les pirates utilisent ces dispositifs pour attaquer les serveurs consiste à usurper les demandes de connexion.

Pour ce faire, ils envoient un message à un dispositif qui le force à envoyer une demande de connexion à une adresse IP particulière. En faisant cela en boucle, le dispositif inonde l’IP qui lui convient. En attaquant de cette manière, le pirate n’a pas besoin de passer par le processus laborieux d’infection de l’appareil, ce qui rend l’ensemble du processus plus attrayant pour les personnes plus paresseuses.

Programmation iotddos

Il n’est pas très difficile de prévenir les DDoS des appareils connectés à l’IdO, mais cela implique la participation des développeurs de micrologiciels. En faisant en sorte que les appareils ne répondent qu’aux commandes provenant d’un point final particulier, vous avez déjà éliminé la possibilité d’une attaque par réflexion.

Lorsque cela n’est pas possible, l’usurpation d’identité peut être évitée en plaçant les appareils dans un réseau privé fermé chaque fois que cela est possible, empêchant ainsi les personnes extérieures de pouvoir interagir avec eux. Dans le pire des cas, les dispositifs pourraient être programmés pour ignorer les commandes des dispositifs qui les « spamment » (par exemple, en envoyant une commande de connexion plus de trois fois en l’espace d’une seconde).